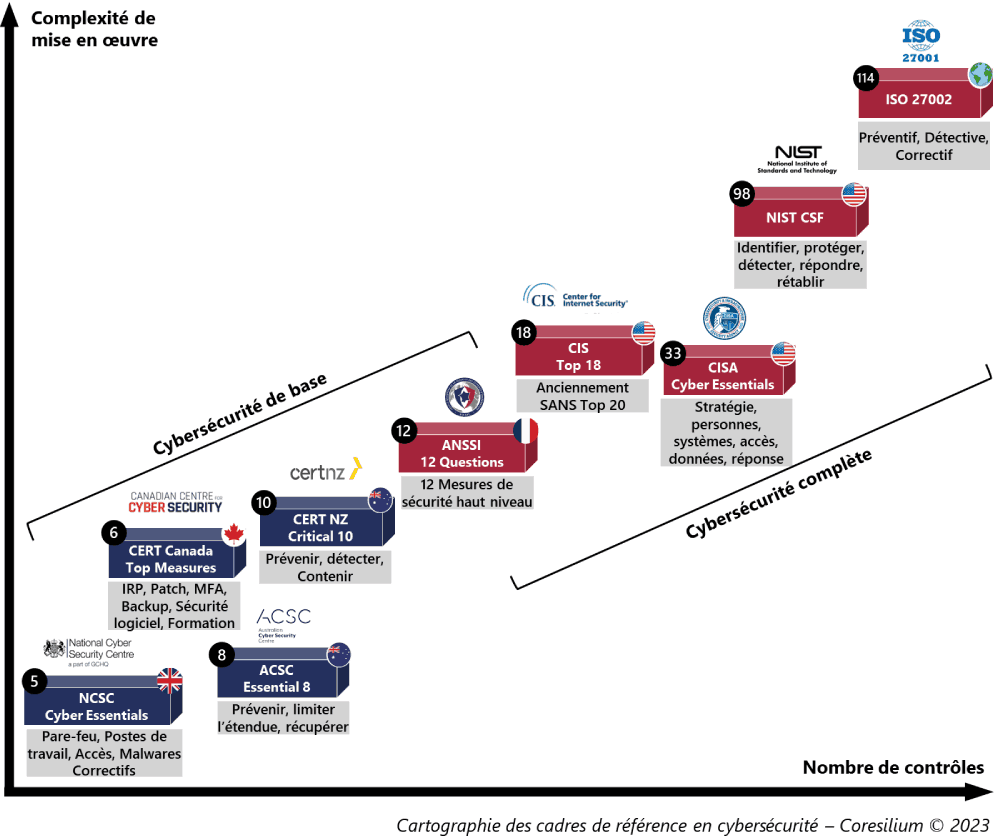

Il existe plus de 50 normes, standards et référentiels en cybersécurité. Comment choisir un cadre de référence pragmatique qui répond à vos besoins ? Choisissez le plus simple et sélectionnez les mesures de sécurité qui s’appliquent à vos besoins !

Critères de sélection

Un cadre de référence doit être utilisé pour mesurer et suivre la posture de sécurité de votre organisation. C’est un outil qui est utilisé au quotidien.

J’ai passé en revue des dizaines de normes et standards pour éclairer votre décision. Ma sélection est basée uniquement les référentiels génériques. Les cadres de sécurité très spécifiques à des produits ou technologies ont été volontairement exclus.

Synthèse des meilleurs référentiels

La liste complète ci-dessous est triée par date de dernière mise à jour.

| ISO 27002:2022 ISO/IEC | 93 mesures physiques, humaines, organisationnelles, technologiques, avec 3 types de contrôles (Préventif, Détectif, Correctif) et 5 concepts identiques à NIST CSF. | Février 2022 |

| Critical 10 CERT New Zealand | Liste 10 contrôles critiques à jour et pragmatiques pour Prévenir, Détecter et Contenir des cyberattaques. | Février 2022 |

| MITRE Engage Mitre Corporation | Matrice de 50 techniques contre-offensives pour Détecter, Gêner et Provoquer un adversaire en 5 étapes (Prepare, Expose, Affect, Elicit, Understand). – Anciennement MITRE SHIELD. | Mars 2022 |

| Cyber Essentials National Cyber Security Centre (UK) | 5 contrôles clés techniques et basiques (pare-feu, postes, accès, malware, patch). Norme certifiable par le gouvernement du Royaume-Uni (CyberEssentials Plus). | Janvier 2022 |

| ETSI TR 103 305-1 European Telecom Standards Institute | Norme basée sur les 18 mesures de CIS Critical Security Controls v8 avec 3 profils d’implantations (IG) selon le niveau de sécurité désiré. | Déc. 2021 (v4.1.1) |

| ACSC Essential 8 Cyber Security Centre (Australia) | Liste de 8 mesures essentielles avec 3 niveaux de maturité pour Prévenir, Limiter les impacts, Récupérer d’une cyberattaque. Pragmatique avec guides prescriptifs. | Octobre 2021 |

| MITRE ATT&CK Mitre Corporation | Matrice de 218 techniques offensives organisées selon un cycle de vie d’une attaque en 14 étapes. | Octobre 2021 |

| MITRE D3FEND Mitre Corporation | Matrice de 117 stratégies de défense (Harden, Detect, Isolate, Deceive) en 15 catégories. | Juin 2021 |

| CERT Canada Top Measures Centre for Cyber Security (Canada) | 6 mesures essentielles pour les petites entreprises, selon un sommaire des 13 issues du Baseline. | Juin 2021 (ITSAP.10.035) |

| CISA Cyber Essentials Cybersecurity and Infrastructure Security Agency (USA) | Mesures claires et classifiées selon deux responsabilités (direction et IT) et basées 6 piliers (stratégie, personnes, systèmes, accès, données, réponse). | Mars 2021 |

| ANSSI Cybersécurité en 12 questions Agence nationale de la SSI (France) | Référentiel pour les TPE/PME qui combine 12 mesures à haut niveau et technique posées sous forme de questions. | Février 2021 |

| CIS Critical Security Controls Center for Internet Security | Liste de 18 mesures de sécurité critiques de référence. Anciennement SANS Top 20. | Mai 2021 (v8) |

| ISF Standard of Good Practice for Information Security 2020 Information Security Forum (UK) | 6 aspects (gouvernance, applications, postes, réseaux, systèmes, utilisateurs). Réservé aux membres (payant). | Mai 2020 |

| CERT Canada Baseline Cyber Security Controls Centre for Cyber Security (Canada) | Ensemble de 5 mesures organisationnelles et de 13 mesures techniques et procédurales (20% des mesures de sécurité pour 80% des bénéfices). Certifiable (CyberSecure Canada). | Février 2020 (v1.2) |

| NIST Cyber Security Framework (CSF) National Institute of Standards and Technology (US) | Référence pour mesurer la maturité des mesures et leur alignement sur les objectifs organisationnels. 108 contrôles et 5 fonctions logiques (Identifier, Protéger, Détecter, Répondre, Rétablir). | Avril 2018 (V1.1) |

| ANSSI Guide d’hygiène informatique Agence Nationale de la Sécurité des SSI (France) | Ouvrage contenant 42 mesures d’hygiène informatique essentielles divisées en 9 catégories. Non mis à jour. | Janvier 2017 |

Choisir votre référentiel en cybersécurité

Le choix d’un cadre de référence doit d’abord se faire selon le secteur et les exigences réglementaires applicables à votre industrie. Si tel est le cas, vous devez l’utiliser le référentiel applicable (santé, énergie, finance, etc.). Toutefois, pour une organisation mature, je recommande le NIST Cyber Security Framework (CSF). Il est complet, compréhensible et très bien aligné avec les autres normes et exigences de conformité. L’approche en 5 domaines est très logique:

- Comprendre ce que l’on doit protéger (Identifier)

- Mettre en place des mesures de protection (Protéger)

- Surveiller et anticiper (Détecter)

- Gérer les incidents (Répondre)

- Savoir quoi faire si les choses devaient mal se passer (Rétablir).

Mon approche

J’utilise essentiellement NIST CSF et ISO 27002:2022. La nouvelle version de la norme ISO 27002:2022 – Sécurité de l’information, cybersécurité et protection de la vie privée – Mesures de sécurité de l’information, a été publiée en février 2022. Le nombre de mesures a été réduit à 93. Elles sont structurées en 3 types (préventif, détectif, correctif) et en 5 concepts (identifier, protéger, détecter, répondre et récupérer). Cette structure correspond exactement aux domaines NIST CSF.

Référentiels simplifiés

Pour les PME/PMI, il existe des guides de bonnes pratiques, notamment produits par l’Australie (Essential 8), la Nouvelle-Zélande (Critical 10), le Canada (Baseline Security Controls) ou les États-Unis (Cyber Essentials). Les mesures de sécurité sont à jour, concises et très utiles aux petites structures. Les guides de l’ANSSI en France (les 12 questions ou 42 mesures) sont écrits de façon très formelle. Ces deux guides sont plus difficiles à traduire en mesures concrètes.

Référentiels avancés

Lorsqu’il s’agit de structurer les opérations de sécurité défensive pour des organisations plus matures, j’utilise MITRE D3FEND. Ce cadre est aligné en tant que réponse à MITRE ATT&CK qui est une référence du domaine. Le nouveau référentiel MITRE ENGAGE est basé sur une approche contre-offensive qui est réservée à aux entreprises les plus avancées dans leurs opérations de cyber défense.

Pour ce qui est des niveaux de maturité, j’utilise le guide de l’Agence Européenne pour la Cybersécurité (ENISA NCAF). Il contient une description précise et très recherchée de la maturité et des capacités. Bien que ce document s’applique aux États membres de l’UE, j’utilise la méthodologie très rigoureuse pour formaliser les évaluations de maturité en sécurité.